Colis-pickup.info : Analyse d'une arnaque par SMS

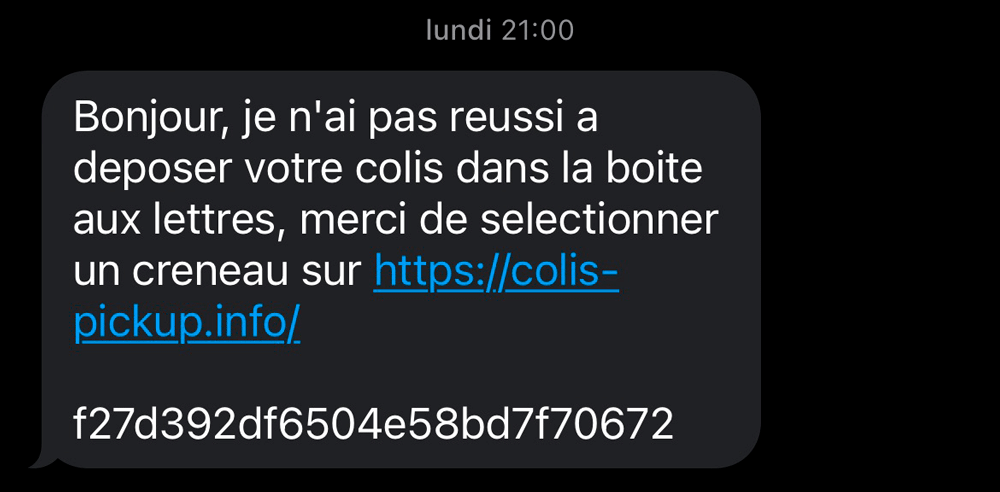

Nous recevons de plus en plus de SMS contenant des liens vers des sites Web de Scamming (escroquerie).

Les SMS étant de plus en plus utilisés par les livreurs de colis, l'arnaque aux frais de douane est devenue monnaie courante sur nos Smartphones.

Comment cette arnaque fonctionne-t-elle ?

Vous recevez un SMS vous indiquant que votre colis est bloqué et que vous devez payer des frais de douanes pour le recevoir.

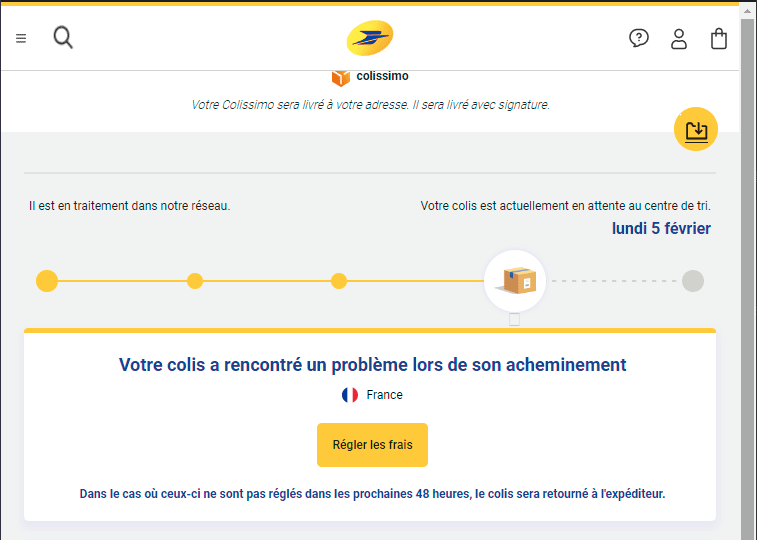

Le lien vous semble officiel, vous cliquez dessus, le site qui s'affiche ressemble comme deux gouttes d'eau à celui de La Poste ou d'un autre site de livraison de colis.

Remarque : La petite chaine de caractère aléatoire qui se trouve en bas du SMS permet probablement de tromper les filtres anti-spam au niveau des opérateurs téléphoniques.

En réalité, il s'agit d'un faux site qui n'a comme seul objectif : vous voler vos données personnelles et votre carte bleue en vous faisant croire qu'un de vos colis est soumis au paiement d'une taxe de douane.

Comment connaitre la localisation de ce site Web ?

Le service NSlookup vous permettra d'obtenir l'adresse IP du serveur qui héberge ce faux site Internet.

https://www.nslookup.io/domains/colis-pickup.info/dns-records/

Dans le cas de 'Colis-pickup.info', voici l'adresse IP du serveur qui héberge ces fausses pages Web de scamming :

213.226.123.172

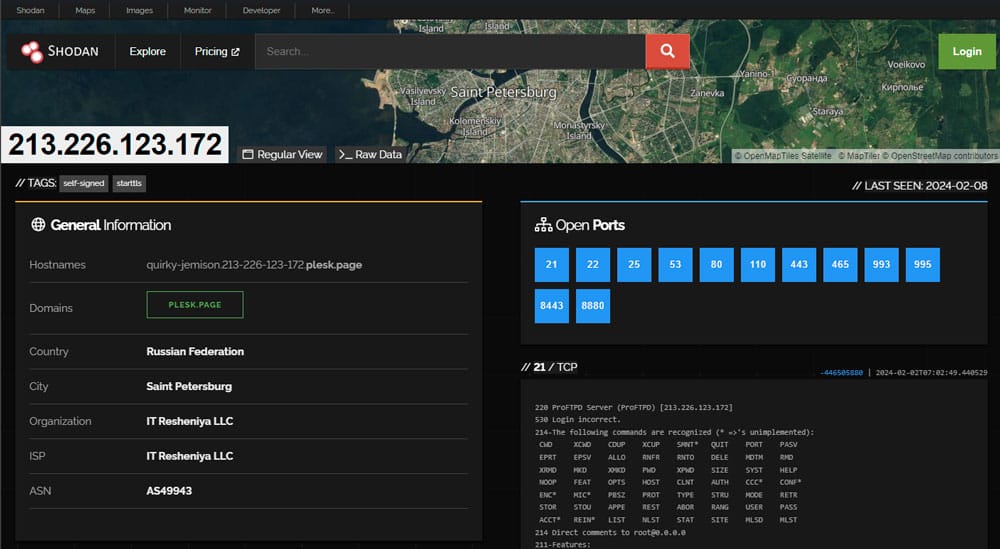

Pour savoir où il est localisé dans le monde, on peut s'appuyer sur Shodan.io :

https://www.shodan.io/host/213.226.123.172

Le site semble se situer du coté de Saint-Pétersbourg d'après Shodan, bien loin de la France ...

Ce qui est aussi intéressant d'analyser, c'est les nombreux ports que ce serveur expose sur Internet :

| N° | Description |

|---|---|

| 21 | Un serveur ProFTPD utilisé pour l'échange de fichier via le protocole FTP. |

| 22 | Un port SSH rempli de vulnérabilités CVE connues. Cela pourrait ressembler à un Honney pot. |

| 25 | Un serveur SMTP pour recevoir et envoyer des emails sur Internet. |

| 53 | Un serveur DNS |

| 80 | Un serveur Web NGINX |

| 110 | Un serveur IMAP Dovecot |

| 443 | Un serveur Web NGINX (TLS) |

| 465 | Toujours le serveur Postfix |

| 993 | Un serveur IMAP Dovecot |

| 995 | Un serveur IMAP Dovecot |

| 8443 | Le serveur d'administration Plesk |

| 8880 | Le serveur d'administration Plesk |

Bref, le serveur semble contenir un grand nombre de services. Le pirate doit probablement l'administrer au travers de l'outil d'administration Plesk.

L'obsolescence du serveur SSH est douteuse, il semble contenir de nombreuses vulnérabilités connues. Ce service est probablement utilisé par le pirate pour fermer boutique quand des personnes commencent de tenter de pénétrer le serveur ...

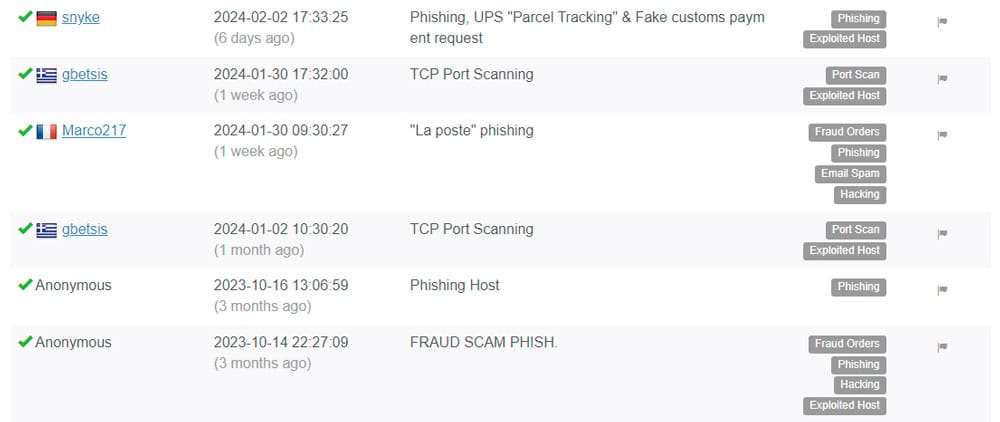

Les activités malveillantes de ce serveur sont-elles déjà connues ?

L'un des services que j'aime bien utiliser est IPAbuseDB qui centralise pour chaque adresse IP sur le Web, un journal des attaques détectées.

Dans notre cas, nous allons voir le passif de cette adresse IP sur le Web :

https://www.abuseipdb.com/check/213.226.123.172

Cette adresse semble assez récente sur Internet, nous avons quelques rapports de phishing mais pas beaucoup plus. Le serveur doit donc être uniquement utilisé pour du scam.

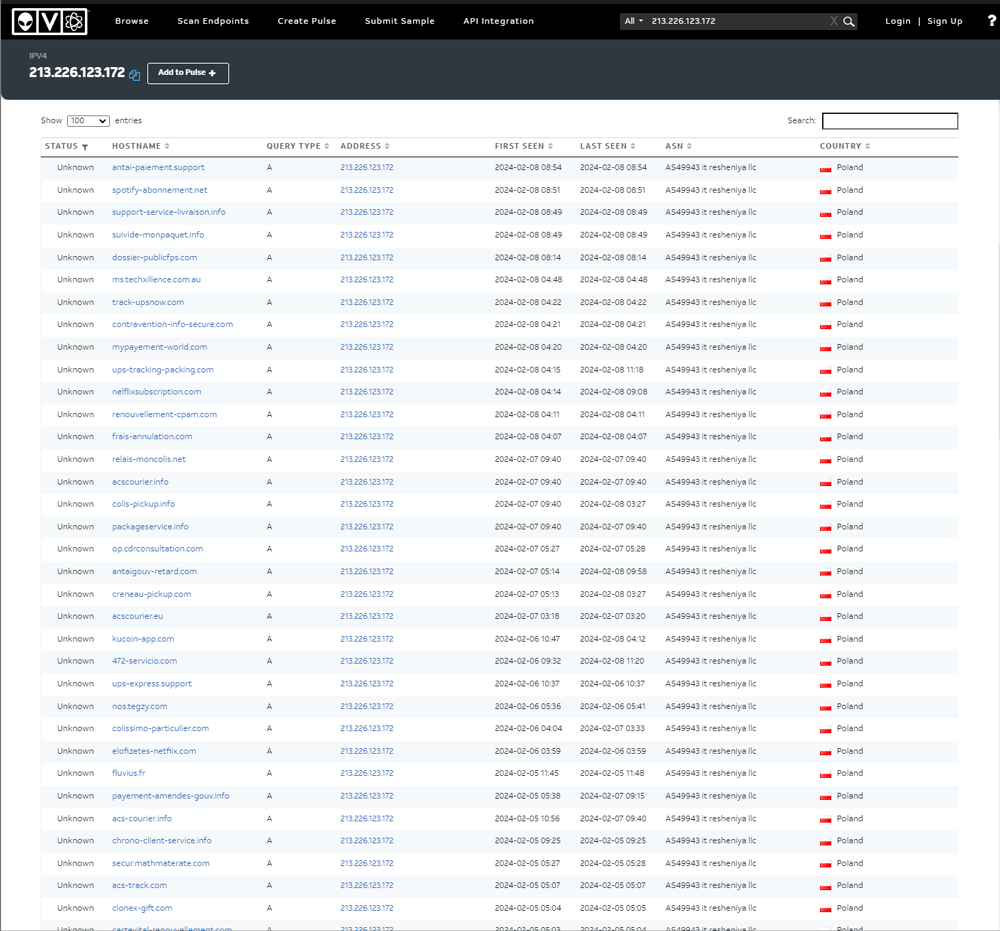

Quels sont les autres sites derrière ce serveur malveillant ?

Pour découvrir les autres noms de domaine utilisés par ce serveur malveillant, vous pouvez vous rendre sur le site AlienVault :

https://otx.alienvault.com/indicator/ip/213.226.123.172

On est sur quelqu'un qui ne fait pas les choses à moitié ... Plusieurs centaines de domaines sont exploités par ce serveur. L'attaque et le mode opératoire doivent donc être industriels.

Ce qui est intéressant, c'est que chaque site derrière ces entrées DNS semble être structurellement différent. C'est un peu comme si chaque site avait été construit par des auteurs différents sur la base d'un SDK commun.

Le serveur ressemble à un site de "Scammer as a service". Vous lui envoyez des utilisateurs et il vous reverse l'argent récupéré en se gardant une petite marge sur chacune des transactions. C'est probablement la raison de la disponibilité du serveur Plesk, il permet aux plus néophytes de gérer leur site de scamming sans aucune compétence technique en administration de serveur ...

Je vais ne pas aller plus loin dans mes analyses. L'arnaque est déjà déclarée sur le site Signal Arnaques :

https://www.signal-arnaques.com/scam/view/738061

J'espère que vous avez apprécié le contenu de cet article.

N'hésitez pas à rejoindre les 1500 membres du serveur Discord Geeek pour continuer la discussion.