Shodan ☠️ : Le moteur de recherche dédié à la cybersécurité ! [MAJ 2024]

Vous connaissez Google, connaissez-vous Shodan ?

Shodan n'est pas tout jeune sur le Web, créé en 2009 par John Matherly, Shodan scanne en permanence l'ensemble des systèmes connectés sur Internet (serveurs, box internet, routeurs ...) et référence l'ensemble des services exposés par ces systèmes dans son moteur de recherche : serveur Web, SSH, RTSP, SMTP .. etc.

Les résultats collectés par Shodan sont disponibles sur son site Internet et au travers d'API utilisables par des développeurs.

La complétude et la fraicheur des données de Shodan font de lui un acteur clef dans la recherche de vulnérabilités sur Internet.

Quelles sont les informations disponibles sur Shodan ?

Parmi les recherches phares réalisées sur Shodan par la majorité des visiteurs vagabonds, on retrouve deux types de recherche :

- La recherche de caméras sans mot de passe

- La recherche de services avec des mots de passe par défaut

Shodan dispose de nombreux filtres de recherche permettant de rechercher précisément un service, un port au sein d'une ville, d'une organisation ...

La puissance de ces filtres de recherche permet de rechercher n'importe quel type de service sur Internet même pour quelqu'un de néophyte.

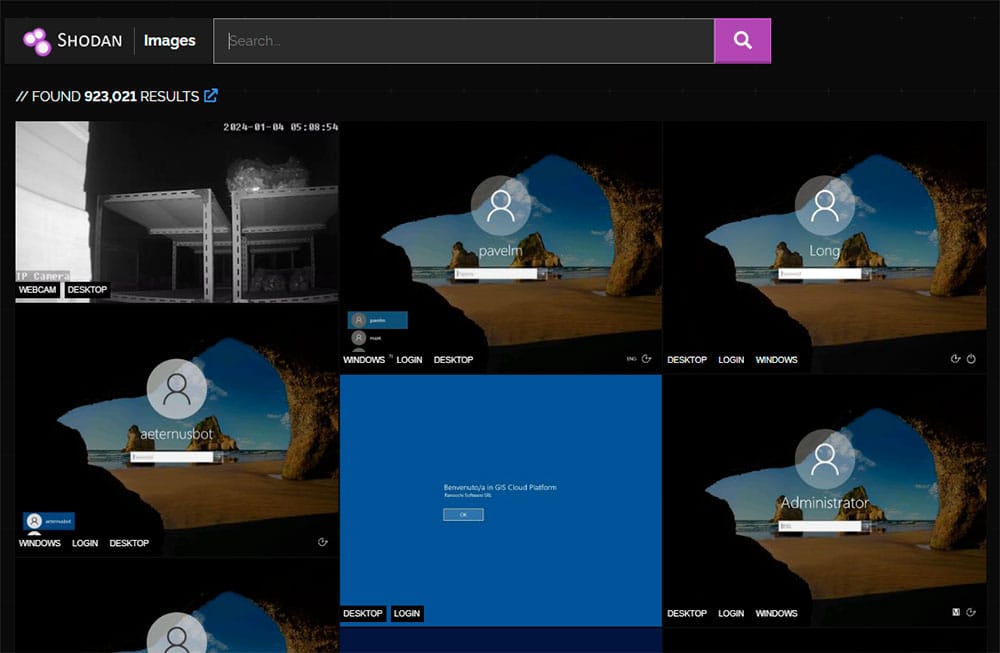

Le service qui m'a probablement le plus surpris est la fonctionnalité "Shodan Images" qui permet de visualiser des centaines de milliers d'écrans d'authentification Windows et de caméras pas suffisamment sécurisées.

Des informations accessibles directement depuis son navigateur Web

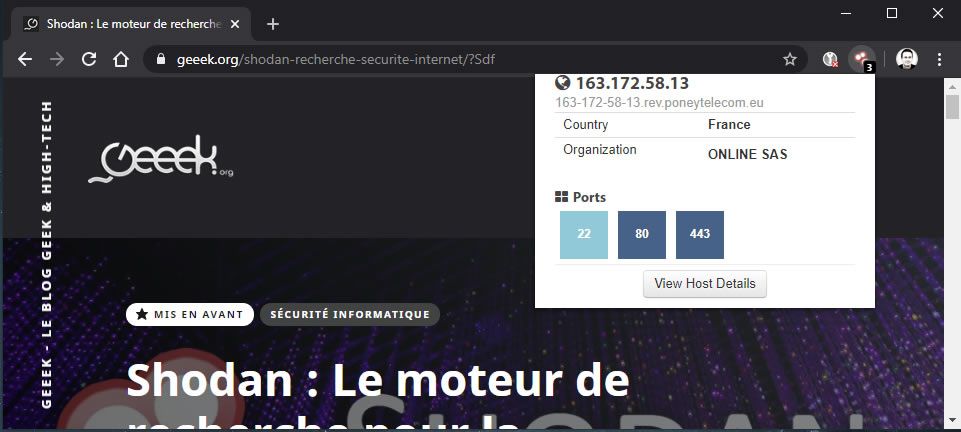

Son plugin pour Chrome et Firefox permet d'avoir une synthèse des services exposés par le serveur Web sollicité sans quitter son navigateur.

Ce plugin permet d'avoir une synthèse des ports ouverts sur un serveur distant sans lancer un scan de port de type nmap sur le serveur, la donnée est déjà disponible et mise à disposition par Shodan.

Pour les utilisateurs les plus avancés, Shodan est appelable en ligne de commande via Shodan Cli depuis un terminal.

Enfin si vous travaillez dans la cybersécurité, vous trouvez aussi au sein de Metasploit un plugin de recherche Shodan directement intégré.

Comment se protéger de Shodan ?

Si vous avez des serveurs exposés sur Internet, la solution la plus simple consiste à utiliser un outil comme Portsentry pour permettre de blocker dynamiquement les adresses IP qui scannent vos ports.

Sachant que Shodan ne scanne qu'un sous-ensemble de ports, il faudra que Portsentry écoute sur quelques-uns d'entre eux pour pouvoir détecter et bloquer Shodan.

Voici le détail des ports collectés par Shodan :

- HTTP/HTTPS (ports 80, 8080, 443, 8443)

- FTP (port 21)

- SSH (port 22)

- Telnet (port 23)

- SNMP (port 161)

- IMAP (ports 143, 993)

- SMTP (port 25)

- SIP (port 5060)

- RTSP (port 554)

Comment utiliser Shodan comme outil de supervision ?

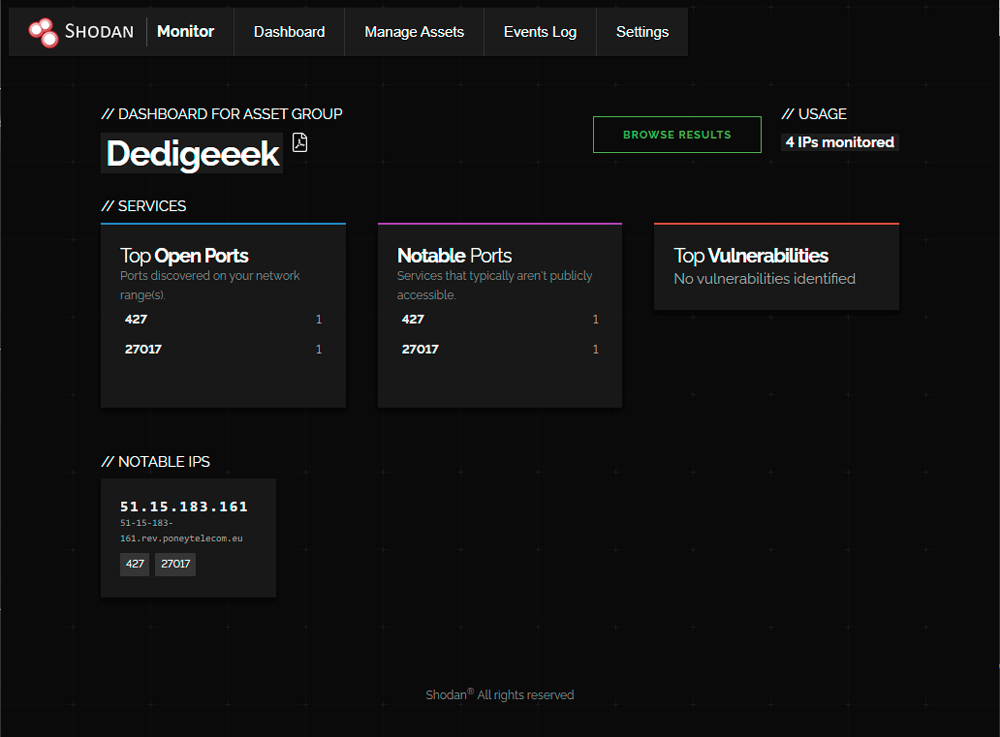

Si vous êtes une entreprise et que vous souhaitez être alerté à la moindre exposition d'un nouveau service sur vos serveurs, vous pouvez souscrire au service Shodan Monitor qui vous notifiera dès lors qu'un nouveau service est exposé sur un ensemble de plages IP configurables.

Au-delà de la détection du service, Shodan est capable aussi de vous informer des failles connues exposées par les services identifiés, si un certificat SSL est expiré ...

Si vous êtes un particulier, vous pouvez devenir membre pour 49$ seulement. Ce qui vous offre une surveillance gratuite de 20 adresses IP sans coût récurrent.

Pour aller plus loin ...

Vous l'aurez compris, Shodan est un outil à double tranchant, il permet à la fois à des cybercriminels de trouver facilement de cibles sensibles et permet à des équipes de sécurité de faire de la veille et de l'analyse.

Shodan n'est pas un outil gratuit, même si vous pouvez créer un compte et utilisez les API de Shodan gratuitement vous serez très vite bloqués par un mécanisme de quota. Pour augmenter ce quota d'utilisation, vous devrez souscrire à un abonnement.

Si vous êtes bricoleur dans l'âme et si vous possédez une très bonne fibre optique, il est possible de construire son propre Shodan maison avec deux outils tels que Masscan et ElasticSearch.

L'outil Scantastic propose d'intégrer les résultats de Masscan directement dans le moteur de recherche Elastic Search pour pouvoir ensuite les exploiter de la même manière que Shodan, adossé au logiciel ElastAlert, vous devriez pouvoir mettre en place une solution de surveillance avancée.

Pour aller plus loin dans la découverte de services sur Internet, je vous recommande la lecture de mon article sur DNSDumpster et aussi mon article sur MVT Pegasus

Enfin, si vous souhaitez vous former à la cybersécurité, je vous invite à lire mes articles sur Hackthebox Labs et Hackthebox Academy