SSH Tunneling et Proxy HTTP : Surfez en toute sécurité

Voici une astuce toute bête pour surfer de manière sécurisée et non limitée depuis un PC ayant des restrictions d'accès au HTTP (port 80).

C'est le cas sur certains hotspots publics, le port 80 est souvent filtré et ne fonctionne qu'après une authentification depuis un portail captif.

L'astuce consiste à utiliser un tunnel SSH pour faire transiter tout son trafic HTTP vers une machine sur Internet n'ayant aucune limitation.

Cela fonctionne seulement si le flux SSH sortant est autorisé depuis le lieu où vous vous connectez.

Il vous faut préalablement un serveur Linux accessible depuis Internet avec un serveur SSH d'activé.

La première étape consiste à installer un proxy HTTP sur la machine Linux qui va servir de relais. Vous pouvez utiliser pour cela Tinyproxy, il est léger et très simple à configurer.

apt-get install tinyproxy

Par défaut, le proxy HTTP démarre sur le port 8888.

/etc/init.d/tinyproxy start

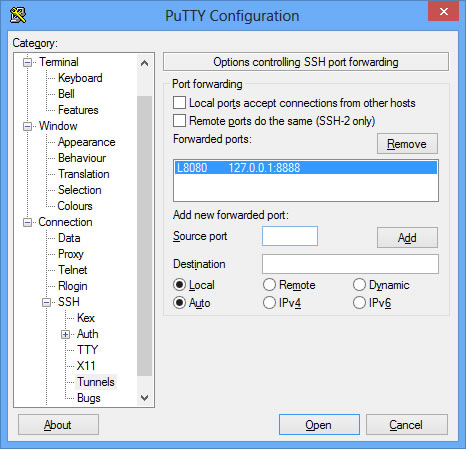

Ensuite, il vous suffit de créer un tunnel SSH avec Putty par exemple. Reprenez les informations suivantes :

Le tunnel ouvre un port 8080 local et redirige tout sur le port 8888 du "localhost" du serveur distant.

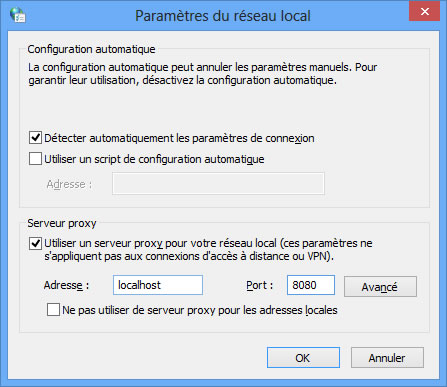

Il ne vous reste plus à configurer un proxy sur votre PC depuis les paramètres de votre navigateur.

Et vous voilà libre de surfer en toute liberté, tout votre flux HTTP / DNS transite via le serveur distant.

Le hotspot ne voit plus aucune de vos requêtes HTTP et les personnes sniffant le réseau Wifi non plus. Cette solution est une alternative simple aux solutions de VPN plus lourdes à mettre en oeuvre.

Update : Seconde solution encore plus simple

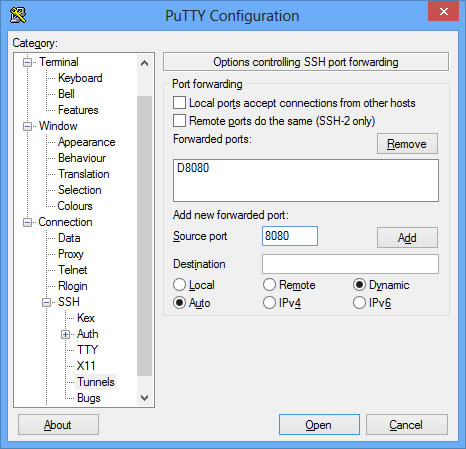

La seconde solution proposée par Seb et qui évite l'installation d'un proxy HTTP consiste à créer un tunnel SSH dynamique.

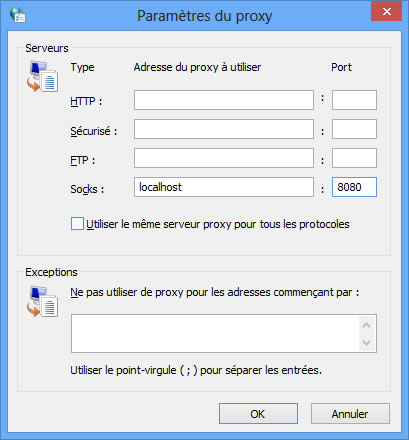

Et à déclarer le tunnel comme un proxy Sock depuis les paramètres avancés de configuration du proxy de votre navigateur :

Cette solution plus simple et évite de devoir installer un proxy HTTP sur le serveur intermédiaire.

Merci Seb pour cette astuce ;-)