Réseau : Connaissez-vous le protocole ARP ✉️ ?

Vous connaissez probablement plein de noms de protocoles comme le TCP et probablement l'UDP, mais connaissez-vous l'ARP ?

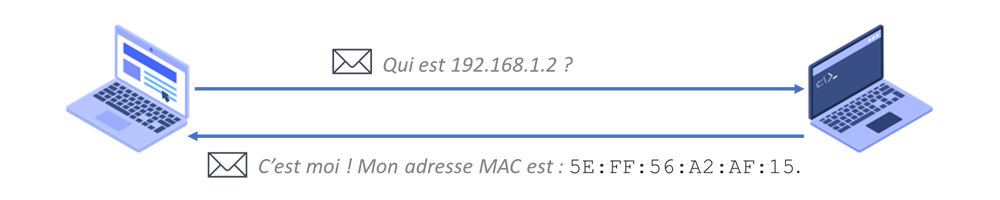

Le protocole ARP est au coeur de nos réseaux domestiques et de nos réseaux d'entreprise. C'est un protocole de découverte qui permet de connaitre l'adresse MAC d'une carte réseau sur la base de son adresse IP.

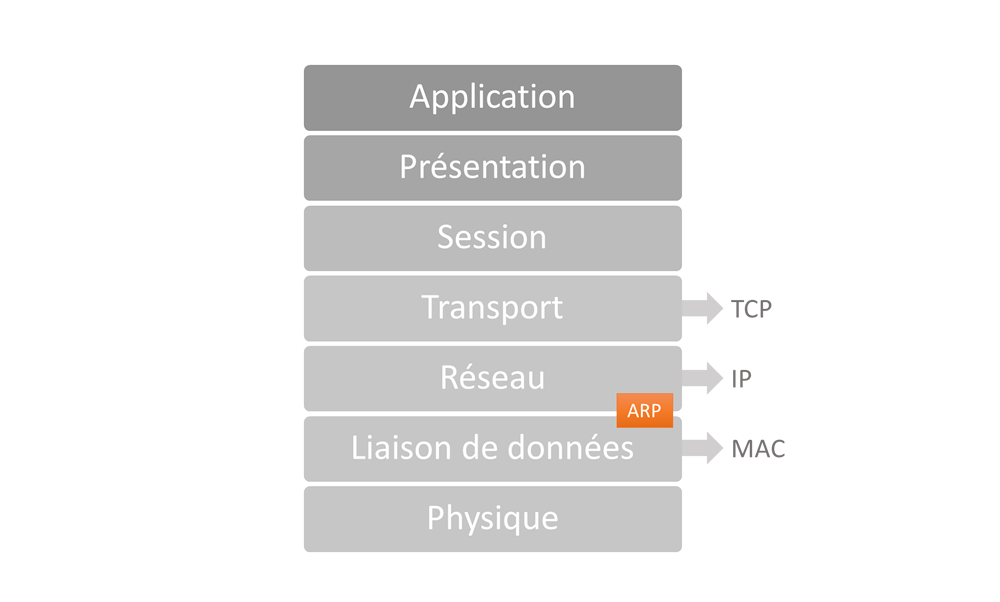

Il offre une liaison entre la couche liaison et la couche réseau du modèle OSI.

Qu'est-ce qu'une adresse MAC ?

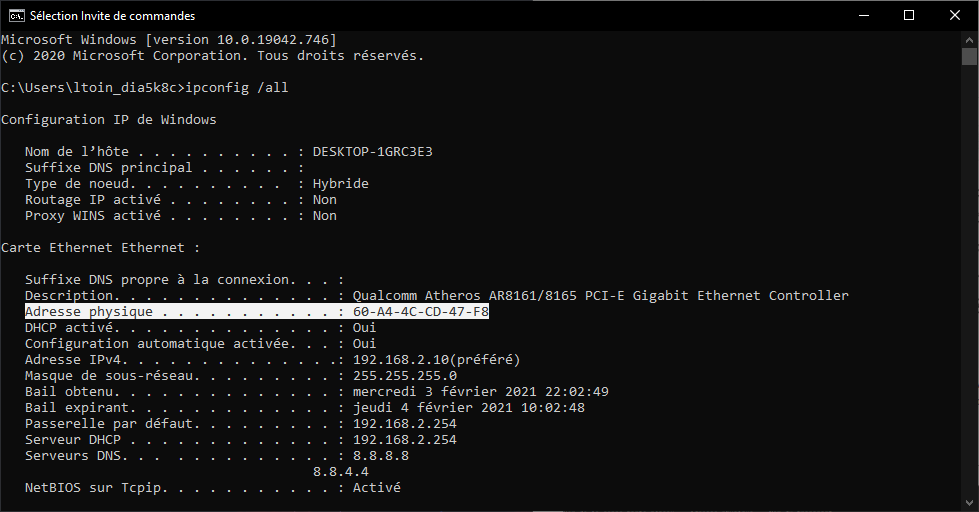

Vous allez peut-être me demander ce qu'est une adresse MAC (Media Access Control) ? C'est une adresse qui est censée être unique et qui est configurée par chaque fabricant.

Cette adresse MAC permet d'identifier un matériel réseau sur un réseau Ethernet. C'est en quelque sorte la plaque d'immatriculation du matériel. Pour connaitre les adresses MAC de vos différents périphériques Windows, la commande "ipconfig /all" vous donnera toutes les informations associées à vos périphériques réseau.

Comment sont échangés les paquets ARP ?

En permanence des requêtes ARP sont transmises sur votre réseau Ethernet pour permettre à chaque équipement informatique de savoir quel est le matériel qui se cache derrière une adresse IP.

Afin de limiter les requêtes ARP sur un réseau, chaque équipement maintient un cache ARP contenant d'une part l'adresse IP et d'autre part l'adresse MAC de l'équipement.

Vous pouvez découvrir ce que contient le cache ARP facilement au travers de la commande suivante :

$ arp -a

Cette commande vous affichera l'ensemble des entrées mises en cache ARP. Pratique pour identifier en un coup d'oeil les équipements reliés à votre réseau qui se sont dénoncés.

Un protocole pas suffisamment sécurisé ?

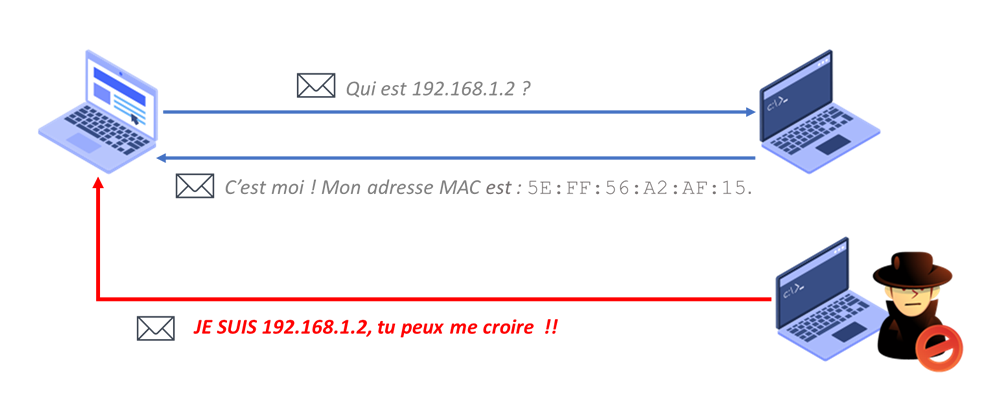

L'ARP est un protocole non sécurisé par principe qui se base sur la confiance de l'information reçue.

Une technique d'attaque souvent utilisée par des pirates consiste à forger des requêtes ARP sur un réseau local pour usurper l'identité d'un autre équipement. C'est ce que l'on appelle l'ARP Spoofing, ARP Cache Poisonning ou encore ARM Poison Routing.

Cette attaque est très facilement réalisable au travers d'outils comme arpspoof.

C:\>arpspoof.exe 192.168.1.10

Resolving victim and target...

Redirecting 192.168.1.10 (00:11:22:33:44:55) ---> 192.168.1.1 (22:33:44:55:66:77)

and in the other direction

Press Ctrl+C to stop

Cette commande peut vous être très utile pour analyser les trames réseau d'un équipement informatique.

À date, la majorité des PC peuvent faire l'objet de ce type d'attaque. Les zones sensibles restent bien entendu les réseaux Wifi ouverts, où quiconque de malintentionné peut :

- Analyser tout le trafic réseau non chiffré.

- Éventuellement, déchiffrer le trafic chiffré en TLS si la vérification de la clef publique est mal réalisée par l'application cliente.

Des solutions de protection existent et sont généralement supportées par les switch réseau haut de gamme. Ces solutions consistent généralement à identifier que deux systèmes émettent des paquets ARP pour une même IP.

Si vous avez comme projet d'installer une baie de brassage à votre domicile, n'hésitez pas à jeter un petit coup d'oeil sur mon tutoriel baie de brassage.

Enfin, n'hésitez pas à rejoindre le serveur Discord Geeek pour discuter réseau et Domotique. Le serveur de la communauté est ouvert à tous et à toutes !