T-Pot : Le Honeypot OpenSource le plus complet du marché

Les Honeypots ou pots de miel sont des serveurs que l'on positionne dans une infrastructure pour anticiper et détecter des tentatives d'attaques provenant de personnes mal intentionnées ou de malware.

Ils exposent de faux services qui permettent de faire croire à un attaquant qu'il est s'est introduit dans la plateforme, l'administrateur du Honeypot peut ainsi analyser ce qui est réalisé par l'attaquant afin de mieux comprendre son intention, l'arsenal qu'il utilise et éventuellement les nouvelles failles de sécurité qui entreprend d'utiliser pour s'introduire sur l'environnement.

En réalité, il existe autant de logiciels d'Honeypot qu'il existe de services sur Internet : HTTP, SSH, Telnet, FTP, SIP, Cisco .....

Afin de construire un Honeypot capable de détecter des tentatives d'intrusion sur de multiples services, il faut donc installer de nombreux logiciels de Honeypot.

Enfin, l'analyse des logs de ces Honeypots est proportionnellement complexe à mettre en oeuvre en fonction du nombre de logs à instruire ....

Pour simplifier cette analyse, ELK (Elastic Search / Logstash / Kibana) offre une solution très complète pour construire un rapport d'analyse de l'ensemble des intrusions, cependant la configuration et l'agrégation de l'ensemble des logs des outils reste loin d'être simple pour avoir une vision consolidée.

Comment fonctionne T-POT ?

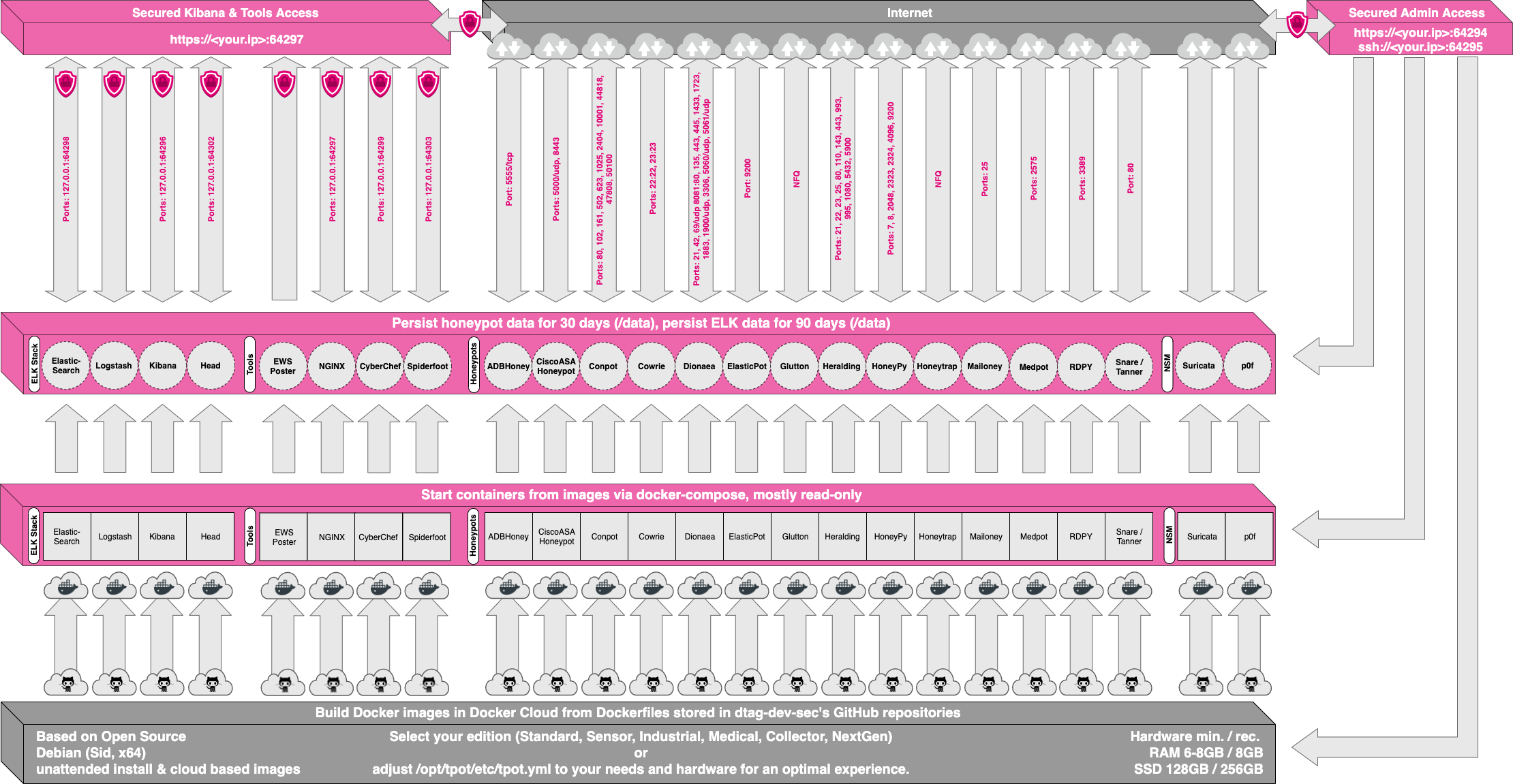

Deutsche Telekom AG a eu l'idée de construire une image Linux avec de nombreux Honeypots préinstallés et une supervision de l'ensemble des logs produits avec ELK en standard.

On retrouve dans cette distribution la majorité des principaux Honeypots sous forme de conteneurs Docker, à savoir :

- adbhoney,

- ciscoasa,

- conpot,

- cowrie,

- dionaea,

- elasticpot,

- glastopf,

- glutton,

- heralding,

- honeypy,

- honeytrap,

- mailoney,

- medpot,

- rdpy,

- snare,

- tanner

L'architecture de cette image Linux est basée sur des images Docker exposées sur des ports que l'on retrouve décrite ci-dessous :

T-Pot fonctionne sur une distribution Debian 9 et n'accepte qu'une infrastructure x64. Si vous disposez d'un Raspberry PI, il faudra oublier l'idée d'installer cette image ISO, vous pourrez cependant déployer unitairement certains des logiciels que T-Pot met à disposition au travers de sa distribution.

La configuration matérielle pour faire fonctionner T-Pot est la suivante :

- Serveur X64.

- 6 à 8 GB RAM.

- 128 GB SSD.

Où déployer ce Honeypot ?

Afin que cet Honeypot puisse recevoir un maximum d'attaques, il vous faudra positionner ce pot de miel dans une DMZ directement accessible d'Internet.

Si vous souhaitez tester T-Pot à votre domicile, vous devrez soit réaliser un transfert des ports des services de votre BOX vers votre serveur T-Pot, soit définir votre T-Pot comme serveur DMZ si votre box vous le permet.

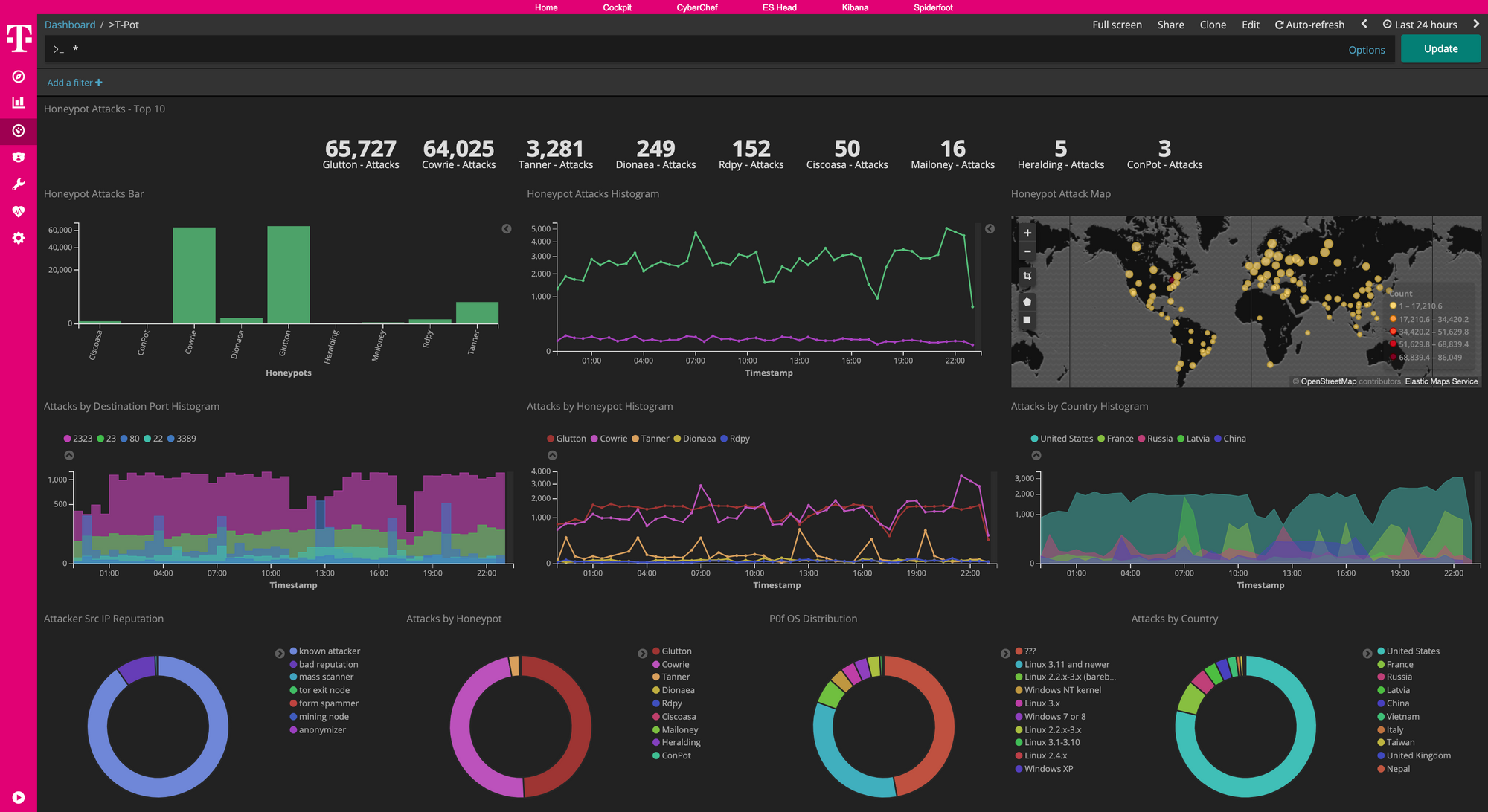

Une fois, votre serveur T-Pot en place, vous n'aurez plus qu'à vous connecter au serveur Kibana pour comprendre l'activité illicite détectée par celui-ci.

T-POT : Un projet Opensource

Le projet T-Pot est disponible gratuitement sur Github à l'adresse suivante :

https://dtag-dev-sec.github.io

Le projet est maintenu à une fréquence de 6 à 12 mois par sa communauté. Cette distribution d'Honeypot packagée constitue un bon choix si vous souhaitez débuter dans la sécurité informatique et découvrir le fonctionnement d'un SIEM simple.

Si la cybersécurité vous intéresse, je vous invite à découvrir mes articles sur Shodan, Portsentry, AbuseIPDB ou bien Hackthebox.